等級保護2.0标準中(zhōng),以三級要求爲例,技術部分(fēn)要求共計84項,管理部分(fēn)要求共計127項(占比達60%)。“三分(fēn)技術,七分(fēn)管理”一(yī)直是網絡安全領域的至理名言,足見管理在整個網絡安全中(zhōng)的重要性。然而,在等級測評過程中(zhōng),測評機構很少将管理制度存在缺失或管理不到位的情況判定爲“高風險”。實際上,許多安全事件往往就發生(shēng)在這些管理的缺失或者不到位上。根據以往發生(shēng)嚴重安全事件的分(fēn)析,筆者對等級保護2.0标準中(zhōng),如落實不到位可能引發嚴重安全事故或存在重大(dà)安全隐患的管理要求,提出可判高風險的場景。例如,管理制度嚴重缺失、未建立網絡安全領導小(xiǎo)組、外(wài)包開(kāi)發代碼審計措施缺失、上線前未通過安全測試、未将重要運維操作納入變更管理制度、未對運維工(gōng)具進行管控、未制定應急預案及培訓演練等情況。

對于未建立網絡安全領導小(xiǎo)組或其最高領導由單位主管領導擔任或授權的情況:大(dà)量實踐證明,網絡信息安全的落實,需要從上至下(xià)的推動。因此,網絡安全領導小(xiǎo)組的最高領導是否由單位主要領導擔任或授權,将直接反映出該單位或企業對于信息安全保障工(gōng)作的重視程度,有助于推進各項保障措施的落實。

對于外(wài)包開(kāi)發代碼審計措施缺失的情況:長期以來,外(wài)包開(kāi)發一(yī)直存在着諸多不穩定的因素。例如,外(wài)包開(kāi)發公司的開(kāi)發人員(yuán)流動大(dà)、水平參差不齊、安全技能和意識弱。外(wài)包團隊往往隻注重對功能需求的完成,而不太顧及代碼質量與安全問題,極有可能導緻相關程序存在重大(dà)安全隐患。因此,對外(wài)包開(kāi)發進行代碼審計是保障程序安全、降低外(wài)包開(kāi)發風險的重要手段。尤其是針對涉及金融、民生(shēng)、基礎設施等重要核心領域的三級及以上系統。

對于上線前未通過安全測試的情況:上線前安全測試作爲應用系統正式運行前重要環節,在整個網絡安全保障活動中(zhōng)扮演者重要角色。通過上線前的安全測試,可以檢測相關應用系統是否存在安全隐患,是否具備足夠安全保障措施,是否具備上線運行條件,最大(dà)限度的預防和減低重大(dà)網絡安全事件的發生(shēng)。因此,在《高風險判定指引》中(zhōng),明确系統上線前未通過安全性測試,或未對相關高風險問題進行安全評估仍舊(jiù)“帶病”上線的,可判定爲高風險。

對于未将重要運維操作納入變更管理制度的情況:2015年攜程癱瘓事件,按照攜程一(yī)季度财報公布的數據,攜程宕機的損失爲平均每小(xiǎo)時106.48萬美元。就其原因,就是運維操作失誤導緻的。因此,變更管理制度中(zhōng)應明确重要運維操作的相關流程。

對于未制定應急預案及培訓演練的情況:《網絡安全法》第二十五條已明确規定:網絡運營者應當制定網絡安全事件應急預案,及時處置系統漏洞、計算機病毒、網絡攻擊、網絡侵入等安全風險;在發生(shēng)危害網絡安全的事件時,立即啓動應急預案,采取相應的補救措施,并按照規定向有關主管部門報告;而僅僅制定一(yī)份應急預案是遠遠不夠的,還需要定期進行培訓和演練,不然應急預案是否能執行,是否能應急,都将打上一(yī)個問号。因此,《高風險判定指引》中(zhōng),明确指出未制定重要事件的應急預案,未明确重要事件的應急處理流程、系統恢複流程等内容,以及未定期對相關人員(yuán)進行應急預案培訓,未根據不同的應急預案進行應急演練,無法提供應急預案培訓和演練記錄等情況,可判定爲高風險。

結束語

随着科技技術的發展以及新形勢下(xià)安全威脅的變化,《高風險判定指引》并不可能覆蓋所有情況,部分(fēn)判例在執行過程中(zhōng)仍存在讨論的空間,但對于等級保護測評工(gōng)作來說,卻是一(yī)次有益的嘗試。《高風險判定指引》如同提供給測評機構一(yī)把尺子。這把尺子,需要根據實際情況進行使用,不能生(shēng)搬硬套;這把尺子,不僅讓實際風險能被真實揭露,也爲了讓網絡運營者能重視測評結果、認可測評結果,真正地提高排除高風險隐患,切實提高安全防範水平。

最後我(wǒ)(wǒ)們看到,提升測評認可度,不僅要統一(yī)風險判定的尺子,還需要确保尺子測量“标的物(wù)”的真實、準确,也就是提高每一(yī)條測評記錄準确度、不放(fàng)過每一(yī)個安全問題。隻有這樣,才能發揮風險判定的真正作用。後期,上海測評中(zhōng)心将通過研究利用人工(gōng)智能“語義傾向分(fēn)析”提升測評中(zhōng)的記錄質量;通過研究不同安全要求之間的内在關聯,捕捉每一(yī)個可能遺漏的安全問題,爲最後的風險判定打好基礎。

《網絡安全等級保護測評高風險判定指引》——管理制度篇

安全管理制度

1、管理制度

對應要求:應對安全管理活動中(zhōng)的各類管理内容建立安全管理制度。

判例内容:未建立任何與安全管理活動相關的管理制度或相關管理制度無法适用于當前被測系統的,可判定爲高風險。

适用範圍:所有系統。

滿足條件(任意條件):

1、未建立任何與安全管理活動相關的管理制度。

2、相關管理制度無法适用于當前被測系統。

補償措施:無。

整改建議:建議按照等級保護的相關要求,建立包括總體(tǐ)方針、安全策略在内的各類與安全管理活動相關的管理制度。

安全管理機構

1、崗位設置

判例内容:未成立指導和管理信息安全工(gōng)作的委員(yuán)會或領導小(xiǎo)組,或其最高領導不是由單位主管領導委任或授權,可判定爲高風險。

适用範圍:3級及以上系統。

滿足條件(同時):1、3級及以上系統;2、未成立指導和管理信息安全工(gōng)作的委員(yuán)會或領導小(xiǎo)組,或領導小(xiǎo)組最高領導不是由單位主管領導委任或授權。

補償措施:無。

整改建議:建議成立指導和管理網絡安全工(gōng)作的委員(yuán)會或領導小(xiǎo)組,其最高領導由單位主管領導擔任或授權。

安全管理建設

1、産品采購和使用

1.1、網絡安全産品采購和使用

對應要求:應确保網絡安全産品采購和使用符合國家的有關規定。

判例内容:網絡關鍵設備和網絡安全專用産品的使用違反國家有關規定,可判定爲高風險。

适用範圍:所有系統。

滿足條件:網絡關鍵設備和網絡安全專用産品的使用違反國家有關規定。

補償措施:無。

整改建議:建議依據國家有關規定,采購和使用網絡關鍵設備和網絡安全專用産品。(《網絡安全法》第二十三條規定網絡關鍵設備和網絡安全專用産品應當按照相關國家标準的強制性要求,由具備資(zī)格的機構安全認證合格或者安全檢測符合要求後,方可銷售或者提供。國家網信部門會同國務院有關部門制定、公布網絡關鍵設備和網絡安全專用産品目錄,并推動安全認證和安全檢測結果互認,避免重複認證、檢測。)

1.2 密碼産品與服務采購和使用

對應要求:應确保密碼産品與服務的采購和使用符合國家密碼管理主管部門的要求。

判例内容:密碼産品與服務的使用違反國家密碼管理主管部門的要求,可判定爲高風險。

适用範圍:所有系統。

滿足條件:密碼産品與服務的使用違反國家密碼管理主管部門的要求。

補償措施:無。

整改建議:建議依據國家密碼管理主管部門的要求,使用密碼産品與服務。

2、外(wài)包軟件開(kāi)發

2.1 外(wài)包開(kāi)發代碼審計

對應要求:應保證開(kāi)發單位提供軟件源代碼,并審查軟件中(zhōng)可能存在的後門和隐蔽信道。

判例内容:對于涉及金融、民生(shēng)、基礎設施等重要行業的業務核心系統由外(wài)包公司開(kāi)發,上線前未對外(wài)包公司開(kāi)發的系統進行源代碼審查,外(wài)包商(shāng)也無法提供相關安全檢測證明,可判定爲高風險。

适用範圍:涉及金融、民生(shēng)、基礎設施等重要核心領域的3級及以上系統。

滿足條件(同時):

1、3級及以上系統;

2、涉及金融、民生(shēng)、基礎設施等重要行業的業務核心系統;

3、被測單位爲對外(wài)包公司開(kāi)發的系統進行源代碼安全審查;

4、外(wài)包公司也無法提供第三方安全檢測證明。

補償措施:

1、開(kāi)發公司可提供國家認可的第三方機構出具的源代碼安全審查報告/證明,可視爲等效措施,判符合。

2、可根據系統的用途以及外(wài)包開(kāi)發公司的開(kāi)發功能的重要性,根據實際情況,酌情提高/減低風險等級。

3、如第三方可提供軟件安全性測試證明(非源碼審核),可視實際情況,酌情減低風險等級。

4、如被測方通過合同等方式與外(wài)包開(kāi)發公司明确安全責任或采取相關技術手段進行防控的,可視實際情況,酌情降低風險等級。

5、如被測系統建成時間較長,但定期對系統進行安全檢測,當前管理制度中(zhōng)明确規定外(wài)包開(kāi)發代碼審計的,可根據實際情況,酌情減低風險等級。

整改建議:建議對外(wài)包公司開(kāi)發的核心系統進行源代碼審查,檢查是否存在後門和隐蔽信道。如沒有技術手段進行源碼審查的,可聘請第三方專業機構對相關代碼進行安全檢測。

3、測試驗收

3.1 上線前安全測試

對應要求:應進行上線前的安全性測試,并出具安全測試報告,安全測試報告應包含密碼應用安全性測試相關内容。

判例内容:系統上線前未通過安全性測試,或未對相關高風險問題進行安全評估仍舊(jiù)“帶病”上線的,可判定爲高風險。安全檢查内容可以包括但不限于掃描滲透測試、安全功能驗證、源代碼安全審核。

适用範圍:3級及以上系統。

滿足條件(同時):

1、3級及以上系統;

2、系統上線前未進行任何安全性測試,或未對相關高風險問題進行安全評估仍舊(jiù)“帶病”上線。

補償措施:

1、如被測系統建成時間較長,定期對系統進行安全檢測,管理制度中(zhōng)相關的上線前安全測試要求,可根據實際情況,酌情減低風險等級。

2、如系統安全性方面是按照技術協議中(zhōng)的約定在開(kāi)發過程中(zhōng)進行控制,并能提供相關控制的證明,可根據實際情況,酌情減低風險等級。

3、可視系統的重要程度,被測單位的技術實力,根據自檢和第三方檢測的情況,酌情提高/減低風險等級。

整改建議:建議在新系統上線前,對系統進行安全性評估,及時修補評估過程中(zhōng)發現的問題,确保系統不“帶病”上線。

安全運維管理

1、漏洞和風險管理

1.1 安全漏洞和隐患的識别與修補

對應要求:應采取必要的措施識别安全漏洞和隐患,對發現的安全漏洞和隐患及時進行修補或評估可能的影響後進行修補。

判例内容:未對發現的安全漏洞和隐患及時修補,會導緻系統存在較大(dà)的安全隐患,黑客有可能利用安全漏洞對系統實施惡意攻擊,如果安全漏洞和隐患能夠構成高危風險,可判定爲高風險。

适用範圍:3級及以上系統。

滿足條件(同時):

1、3級及以上系統;

2、通過漏洞掃描,發現存在可被利用的高風險漏洞;

3、未對相關漏洞進行評估或修補,對系統安全構成重大(dà)隐患。

補償措施:如果安全漏洞修補可能會對系統的正常運行造成沖突,應對發現的安全漏洞和隐患進行評估,分(fēn)析被利用的可能性,判斷安全風險的等級,在可接受的範圍内進行殘餘風險評估,明确風險等級,若無高危風險,可酌情降低風險。

整改建議:建議對發現的安全漏洞和隐患進行及時修補評估,對必須修補的安全漏洞和隐患進行加固測試,測試無誤後,備份系統數據,再從生(shēng)産環境進行修補,對于剩餘安全漏洞和隐患進行殘餘風險分(fēn)析,明确安全風險整改原則。

2、網絡和系統安全管理

2.1 重要運維操作變更管理

對應要求:應嚴格控制變更性運維,經過審批後才可改變連接、安裝系統組件或調整配置參數,操作過程中(zhōng)應保留不可更改的審計日志(zhì),操作結束後應同步更新配置信息庫。

判例内容:未對運維過程中(zhōng)改變連接、安裝系統組件或調整配置參數進行變更審批,且未進行變更性測試,一(yī)旦安裝系統組件或調整配置參數對系統造成影響,有可能導緻系統無法正常訪問,出現異常,可判定爲高風險。

适用範圍:3級及以上系統。

滿足條件(同時):

1、3級及以上系統;

2、未建立變更管理制度,對于重大(dà)變更性運維過程無審批流程;

3、變更過程未保留相關操作日志(zhì)及備份措施,出現問題無法進行恢複還原。

補償措施:無。

整改建議:建議對需要作出變更性運維的動作進行審批,并對變更内容進行測試,在測試無誤後,備份系統數據和參數配置,再從生(shēng)産環境進行變更,并明确變更流程以及回退方案,變更完成後進行配置信息庫更新

2.2 運維工(gōng)具的管控

對應要求:應嚴格控制運維工(gōng)具的使用,經過審批後才可接入進行操作,操作過程中(zhōng)應保留不可更改的審計日志(zhì),操作結束後應删除工(gōng)具中(zhōng)的敏感數據。

判例内容:未對各類運維工(gōng)具(特别是未商(shāng)業化的運維工(gōng)具)進行有效性檢查,未對運維工(gōng)具的接入進行嚴格的控制和審批,運維工(gōng)具中(zhōng)可能存在漏洞或後門,一(yī)旦被黑客利用有可能造成數據洩露,可判定爲高風險。

适用範圍:3級及以上系統。

滿足條件(同時):

1、3級及以上系統;

2、未對各類運維工(gōng)具(特别是未商(shāng)業化的運維工(gōng)具)進行有效性檢查,如病毒、漏洞掃描等;對運維工(gōng)具的接入也未進行嚴格的控制和審批;操作結束後也未要求删除可能臨時存放(fàng)的敏感數據。

補償措施:

1、如使用官方正版商(shāng)用化工(gōng)具,或自行開(kāi)發的,安全可供的運維工(gōng)具,可根據實際情況,酌情降低風險等級。

2、如對于運維工(gōng)具的接入有嚴格的控制措施,且有審計系統對相關運維操作進行審計,可根據實際情況,酌情降低風險等級。

整改建議:如果必須使用運維工(gōng)具,建議使用商(shāng)業化的運維工(gōng)具,嚴禁運維人員(yuán)私自下(xià)載第三方未商(shāng)業化的運維工(gōng)具。

2.3 運維外(wài)聯的管控

對應要求:應保證所有與外(wài)部的連接均得到授權和批準,應定期檢查違反規定無線上網及其他違反網絡安全策略的行爲。

判例内容:制度上服務器及終端與外(wài)部連接的授權和批準制度,也未定期對相關違反網絡安全策略的行爲進行檢查,存在違規外(wài)聯的安全隐患,一(yī)旦内網服務器或終端違規外(wài)聯,可能造成涉密信息(商(shāng)密信息)的洩露,同時增加了感染病毒的可能性,可判定爲高風險。

适用範圍:3級及以上系統。

滿足條件(同時):

1、3級及以上系統;

2、管理制度上無關于外(wài)部連接的授權和審批流程,也未定期進行相關的巡檢;

3、無技術手段檢查違規上網及其他網絡安全策略的行爲。

補償措施:在網絡部署了相關的準入控制設備,可有效控制、檢查、阻斷違規無線上網及其他違反網絡安全策略行爲的情況下(xià),如未建立相關制度,未定期進行巡檢,可酌情降低風險等級。

整改建議:建議制度上明确所有與外(wài)部連接的授權和批準制度,并定期對相關違反行爲進行檢查,可采取終端管理系統實現違規外(wài)聯和違規接入,設置合理的安全策略,在出現違規外(wài)聯和違規接入時能第一(yī)時間進行檢測和阻斷。

3、惡意代碼防範管理

對應要求:應提高所有用戶的防惡意代碼意識,對外(wài)來計算機或存儲設備接入系統前進行惡意代碼檢查等。

判例内容:外(wài)來計算機或存儲設備本身可能已被感染病毒或木馬,未對其接入系統前進行惡意代碼檢查,可能導緻系統感染病毒或木馬,對信息系統造成極大(dà)的危害,可判定爲高風險。

适用範圍:所有系統。

滿足條件(同時):

1、未在管理制度或安全培訓手冊中(zhōng)明确外(wài)來計算機或存儲設備接入安全操作流程;

2、外(wài)來計算機或存儲設備接入系統前未進行惡意代碼檢查。

補償措施:無。

整改建議:建議制定外(wài)來接入設備檢查制度,對任何外(wài)來計算機或存儲設備接入系統前必須經過惡意代碼檢查,再檢查無誤後,經過審批,設備方可接入系統。

4、變更管理

對應要求:應明确變更需求,變更前根據變更需求制定變更方案,變更方案經過評審、審批後方可實施。

判例内容:未明确變更管理流程,未對需要變更的内容進行分(fēn)析與論證,未制定詳細的變更方案,無法明确變更的需求與必要性;變更的同時也伴随着可能導緻系統無法正常訪問的風險,可判定爲高風險。

适用範圍:3級及以上系統。

滿足條件(同時):

1、3級及以上系統;

2、無變更管理制度,或變更管理制度中(zhōng)無變更管理流程、變更内容分(fēn)析與論證、變更方案審批流程等相關内容。

補償措施:無。

整改建議:建議系統的任何變更均需要管理流程,必須組織相關人員(yuán)(業務部門人員(yuán)與系統運維人員(yuán)等)進行分(fēn)析與論證,在确定必須變更後,制定詳細的變更方案,在經過審批後,先對系統進行備份,然後在實施變更。

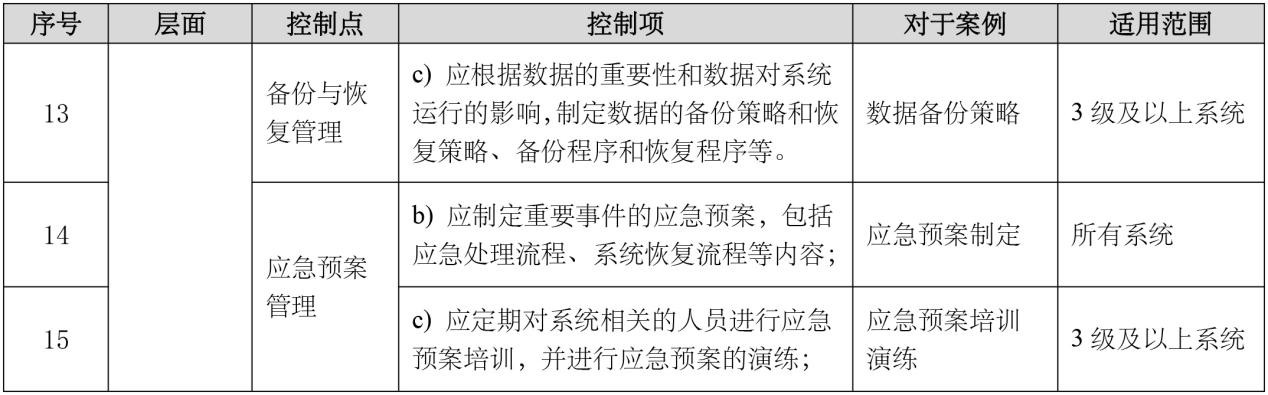

5、備份與恢複管理

對應要求:應根據數據的重要性和數據對系統運行的影響,制定數據的備份策略和恢複策略、備份程序和恢複程序等。

判例内容:未明确數據備份策略和數據恢複策略,以及備份程序和恢複程序,無法實現重要數據的定期備份與恢複性測試,一(yī)旦系統出現故障,需要恢複數據,存在無數據可恢複的情況,或者備份的數據未經過恢複性測試,無法确保備份的數據可用,可判定爲高危風險。此外(wài),如有相關制度,但未實施,視爲制度内容未落實,可判定爲高風險。

适用範圍:3級及以上系統。

滿足條件(同時):

1、3級及以上系統;

2、無備份與恢複等相關的安全管理制度,或未按照相關策略落實數據備份。

補償措施:

1、未建立相關數據備份制度,但若已實施數據備份措施,且備份機制符合業務需要,可酌情降低風險等級。

2、如系統還未正式上線,則可檢查是否制定了相關的管理制度,目前的技術措施(如環境、存儲等)是否可以滿足制度中(zhōng)規定的備份恢複策略要求,可根據實際情況判斷風險等級。

整改建議:建議制定備份與恢複相關的制度,明确數據備份策略和數據恢複策略,以及備份程序和恢複程序,實現重要數據的定期備份與恢複性測試,保證備份數據的高可用性與可恢複性。

6、應急預案管理

6.1 應急預案制定

對應要求:應制定重要事件的應急預案,包括應急處理流程、系統恢複流程等内容。

判例内容:未制定重要事件的應急預案,未明确重要事件的應急處理流程、系統恢複流程等内容,一(yī)旦出現應急事件,無法合理有序的進行應急事件處置過程,造成應急響應時間增長,導緻系統不能在最短的事件内進行恢複,可判定爲高風險。

适用範圍:所有系統。

滿足條件:未制定重要事件的應急預案。

補償措施:如制定了應急預演,但内容不全,可根據實際情況,酌情降低風險等級。

整改建議:建議制定重要事件的應急預案,明确重要事件的應急處理流程、系統恢複流程等内容,并對應急預案進行演練。

6.2 應急預案培訓演練

對應要求:應定期對系統相關的人員(yuán)進行應急預案培訓,并進行應急預案的演練。

判例内容:未定期對相關人員(yuán)進行應急預案培訓,未根據不同的應急預案進行應急演練,無法提供應急預案培訓和演練記錄,可判定爲高風險。

适用範圍:3級及以上系統。

滿足條件(同時):

1、3級及以上系統;

2、未定期對系統相關的人員(yuán)進行應急預案培訓;

3、未進行過應急預案的演練。

補償措施:如系統還未正式上線,可根據培訓演練制度及相關培訓計劃,根據實際情況判斷風險等級。

整改建議:建議定期對相關人員(yuán)進行應急預案培訓與演練,并保留應急預案培訓和演練記錄,使參與應急的人員(yuán)熟練掌握應急的整個過程。

附表:

注①《網絡安全等級保護測評高風險判定指引》由中(zhōng)關村(cūn)信息安全測評聯盟組織,上海市信息安全測評認證中(zhōng)心主筆,杭州安信檢測技術有限公司、江蘇金盾檢測技術有限公司、深圳市網安計算機安全檢測技術有限公司、合肥天帷信息安全技術有限公司、山東新潮信息技術有限公司、成都安美勤信息技術股份有限公司、甘肅安信信息安全技術有限公司、江蘇駿安信息測評認證有限公司、安徽祥盾信息科技有限公司等機構共同參與。

注②适用範圍:本指引适用于網絡安全等級保護測評活動、安全檢查等工(gōng)作。信息系統建設單位亦可參考本指引描述的案例編制系統安全需求。

注③在判定過程中(zhōng),使用者應知(zhī)曉《高風險判定指引》是基于“一(yī)般場景”假設的編制思路。在具體(tǐ)風險判定中(zhōng),應根據被測對象的實際情況來綜合确定該風險嚴重程度是否爲“高”。如初步符合“适用範圍”、“需滿足的條件”後,還需根據“補償措施”所引申的方向思考是否可降低風險嚴重程度;鼓勵根據實際情況對于補償措施中(zhōng)未涉及但确實能起到降低風險等級的安全措施進行深入分(fēn)析。