等級保護2.0發布後,市場上鋪天蓋地的出現了衆多解讀文章,但大(dà)部分(fēn)文章隻停留在總體(tǐ)變化的描述,缺少對等級保護2.0具體(tǐ)條款與等級保護1.0具體(tǐ)基本技術要求的區别分(fēn)析。

本文以幫助企業理解等級保護2.0基本要求爲導向,結合威努特多年的等級保護建設經驗,對等級保護2.0和1.0在基本技術要求存在的區别進行具體(tǐ)分(fēn)析。

在等級保護2.0合規要求下(xià),滿足基本符合等級保護要求從1.0的60分(fēn)提高到了2.0的75分(fēn),這無疑對企業、系統集成商(shāng)和安全廠家提出了更高的要求和挑戰:

● 采用何種安全技術手段、何種安全防護體(tǐ)系能夠滿足等級保護2.0基本要求?

● 如何爲企業提供既能解決用戶切實的需求,又(yòu)合法、合規的安全解決方案?

● 如何幫助企業既能合理規劃網絡安全的費(fèi)用投入,又(yòu)能提高自身網絡安全防護能力,達到相關等級保護級别測評要求?

下(xià)面将結合等級保護1.0(三級)的具體(tǐ)條款和等級保護2.0(三級)的關鍵條款變化進行詳細的解讀。(本文主要針對網絡安全部分(fēn)進行詳細解讀分(fēn)析)、

1網絡安全-關鍵條款變化

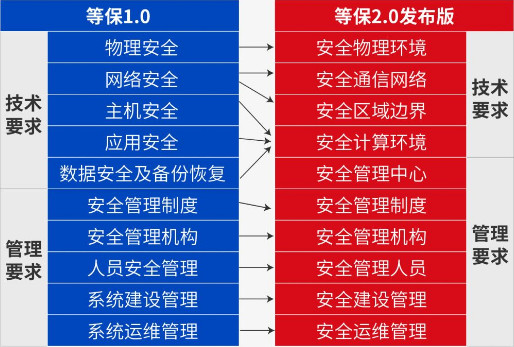

由于等級保護2.0中(zhōng)将整體(tǐ)結構進行調整,從物(wù)理安全、網絡安全、主機安全、應用安全、數據安全變成安全物(wù)理環境、安全通信網絡、安全區域邊界、安全計算環境和安全管理中(zhōng)心,所以原等級保護1.0中(zhōng)的“網絡安全”變成“安全通信網絡”。

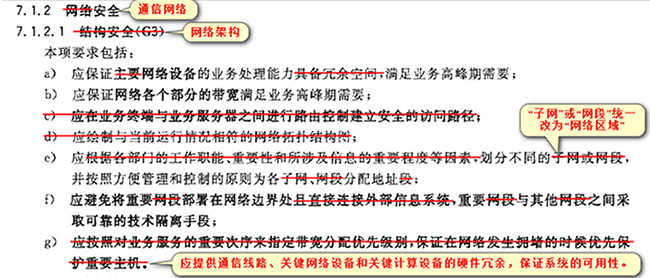

結構安全-詳解

在等級保護2.0中(zhōng),在這一(yī)小(xiǎo)節沒有明顯的變化,主要是将一(yī)些過于老舊(jiù)的條款進行了删除,将原等級保護1.0中(zhōng)的c)d)g)删除。同時增加了“應提供通信線路、關鍵網絡設備和關鍵計算設備的硬件冗餘,保證系統的可用性”的條款,并将這一(yī)小(xiǎo)節中(zhōng)的“子網、網段”都統一(yī)更換成了“網絡區域”。

對企業、安全廠家、系統集成商(shāng)提出的要求

1) 企業或集成商(shāng)進行網絡基礎建設時,必須要對通信線路、關鍵網絡設備和關鍵計算設備進行冗餘配置,例如關鍵網絡設備應采用主備或負載均衡的部署方式;

2) 安全廠家在進行安全解決方案設計時,也應采用主備或負載均衡的方式進行設計、部署;

3) 強調、突出了網絡區域的概念,無論在網絡基礎建設,還是安全網絡規劃,都應該根據系統應用的實際情況進行區域劃分(fēn)。

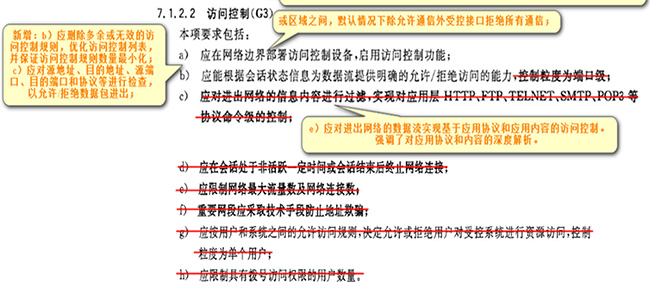

訪問控制-詳解

在等級保護2.0中(zhōng),對于訪問控制這一(yī)節變化較大(dà),首先将等級保護1.0訪問控制這一(yī)小(xiǎo)節從原來網絡安全中(zhōng)的條款變更到安全區域邊界這一(yī)節中(zhōng),其次删除了等級保護1.0中(zhōng)大(dà)部分(fēn)條款,如上圖,将c)d)e)f)g)h)全部删除。同時在上一(yī)節網絡架構提出網絡區域的基礎上,進一(yī)步強調區域的概念,強調應在網絡邊界或區域之間部署訪問控制設備,并強調了“應對進、出網絡的數據流實現基于應用協議和應用内容的訪問控制”,對應用協議、數據内容的深度解析提出了更高的要求。

對企業、安全廠家、系統集成商(shāng)提出的要求

1) 要着重考慮網絡邊界的訪問控制手段,但網絡邊界不僅僅是業務系統對其他系統的網絡邊界,還應該包括在業務系統内不同工(gōng)藝區域的網絡邊界;

2) 訪問控制的顆粒度要進一(yī)步的強化,不僅僅要停留在對于HTTP,FTP,TELNET,SMTP等通用協議的命令級控制程度,而是要對進出網絡數據流的所有應用協議和應用内容都要進行深度解析;

3)企業用戶在進行網絡安全防護項目招标時一(yī)定要考慮參與投标的安全廠家所采用的邊界訪問控制設備是否具備對應用協議深度解析的能力,例如在工(gōng)業控制系統,除了能夠對比較常見的OPC、ModBus TCP、DNP3、S7等協議進行深度解析外(wài),還需要根據現場業務實際情況,對業務系統中(zhōng)使用的私有協議進行自定義深度解析,否則很難達到測評要求。

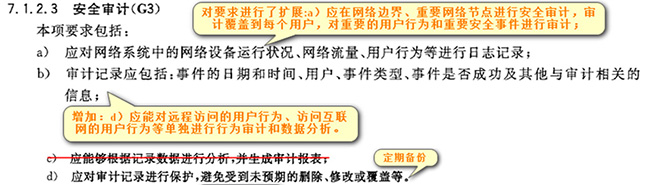

安全審計-詳解

在等級保護2.0中(zhōng),将等級保護1.0安全審計這一(yī)小(xiǎo)節從原來網絡安全中(zhōng)的條款變更安全區域邊界這一(yī)節中(zhōng),将原條款的c)去(qù)掉,并對其他三條都進行了強化,尤其是a)條款,同時增加了“應能對遠程訪問的用戶行爲、訪問互聯網用戶行爲等都進行行爲審計和數據分(fēn)析”。

對企業、安全廠家、系統集成商(shāng)提出的要求

1) 重點強調了需要在網絡邊界、重要網絡節點處進行網絡行爲審計,要求企業在進行網絡安全防護項目時要充分(fēn)考慮網絡邊界和重要網絡節點的行爲審計能力,例如在城市軌道交通信号系統中(zhōng),車(chē)站分(fēn)爲一(yī)級集中(zhōng)站、二級集中(zhōng)站和非集中(zhōng)站,結合等級保護2.0的要求,需要在一(yī)級和二級集中(zhōng)站都要考慮部署具備網絡行爲審計能力的安全産品。而僅僅在一(yī)級集中(zhōng)站内部署具有網絡行爲審計能力的産品是不夠的。

2)

重點強調網絡行爲審計,即對網絡流量進行審計,而這僅僅靠原有的日志(zhì)審計類産品是不夠的,無法滿足等級保護2.0的要求。

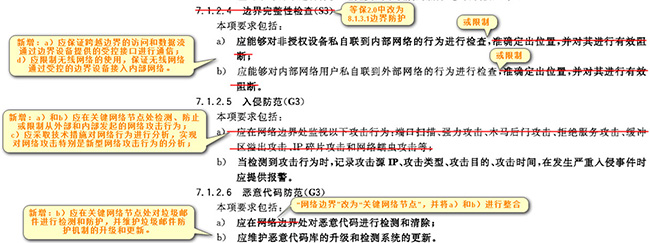

邊界完整性&入侵防範&惡意代碼防範-詳解

将這三點放(fàng)到一(yī)起是因爲彼此之間具備一(yī)定的連帶關系,将等級保護1.0中(zhōng)的邊界完整性檢查、入侵防範和惡意代碼防範這3節都變更到等級保護2.0中(zhōng)的安全區域邊界中(zhōng)。在邊界完整性檢查的這一(yī)節中(zhōng),原等級保護1.0中(zhōng)要求必須準确定位并有效阻斷非法外(wài)聯、内聯的行爲,但在等級保護2.0中(zhōng)要求中(zhōng),提出了“防止或限制”的要求,取消了原等級保護1.0中(zhōng)的“定位”要求;入侵防範這一(yī)節中(zhōng),主要提出了對于網絡行爲的分(fēn)析,并且能夠實現“已知(zhī)”和“未知(zhī)”的攻擊行爲檢測能力。

對企業、安全廠家、系統集成商(shāng)提出的要求

1) 對于企業和系統集成商(shāng),在進行網絡安全防護項目招标時要充分(fēn)考慮對于在等級保護2.0中(zhōng)所提出的對于“已知(zhī)”和“未知(zhī)”的檢測要求。尤其在進行安全廠家選擇時,要重點考慮安全廠家對于“未知(zhī)”攻擊的檢測能力;

2) 對于安全廠家,網絡安全審計或入侵檢測産品不應僅僅局限在采用“特征庫”的形式進行攻擊檢測,因爲采用以“特征庫”爲模闆的形式無法對“未知(zhī)”攻擊進行檢測;

3) 對于安全廠家,入侵防範的範圍變化,需要在網絡安全解決方案設計時充分(fēn)考慮,不應僅僅在網絡邊界處進行入侵防範,還需要在網絡中(zhōng)的關鍵節點處均需要進行入侵防範。

網絡設備防護-詳解

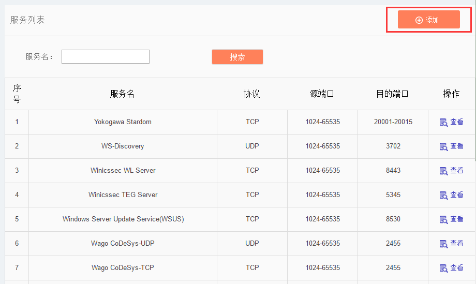

威努特依托于多年在工(gōng)控行業深耕,自主研發的工(gōng)業防火(huǒ)牆和工(gōng)業互聯防火(huǒ)牆可應用在不同的工(gōng)業網絡安全防護場景内,除具備傳統防火(huǒ)牆的訪問控制等基礎功能外(wài),能夠對ABB、Siemens、Emerson、GE、OMRON、Yokogawa、Honeywell、Schneider等主流廠商(shāng)的50多種工(gōng)業協議識别,并支持OPC Classic、Modbus TCP/RTU、Siemens S7、Ethernet/IP(CIP)、IEC104、MMS、DNP3、Profinet、Omron Fins等協議的深度報文解析。

同時威努特工(gōng)業防火(huǒ)牆還提供工(gōng)業協議解碼引擎,支持按标準協議語言描述增加自行定義私有協議,提供開(kāi)放(fàng)的平台接口,方便客戶自行擴展支持私有協議,支持定制化的二次開(kāi)發。

“已知(zhī)”“未知(zhī)”攻擊檢測

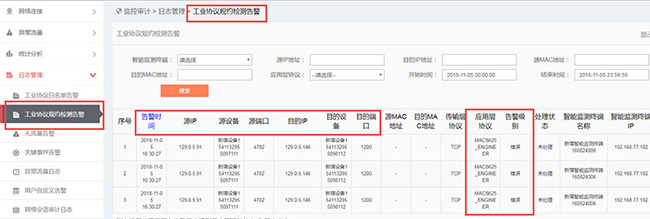

威努特工(gōng)控安全監測與審計系統是專門針對工(gōng)業控制網絡的信息安全審計系統,支持多種工(gōng)控協議的深度解析(DPI),采用“白(bái)名單+智能學習”技術建立工(gōng)控網絡安全通信模型,對工(gōng)控網絡中(zhōng)的異常流量進行實時監測和告警,實現對“已知(zhī)”“未知(zhī)”攻擊防範,詳實記錄一(yī)切網絡通信行爲,爲工(gōng)業控制網絡安全事件調查提供依據。采用旁路部署方式,對生(shēng)産過程“零影響”。