概 述

2019年安全圈讨論度最高的熱門詞一(yī)定是“等保2.0”。等保2.0時代保護策略要變被動防禦爲主動防禦,變層面防禦爲立體(tǐ)防禦。

可信計算技術爲主動防禦提供了新的思路,也在等保2.0中(zhōng)被重點提及。我(wǒ)(wǒ)國網絡安全領域著名專家、中(zhōng)國工(gōng)程院院士沈昌祥在以《重啓可信革命——主動免疫可信計算3.0》爲主題的演講中(zhōng)指出:“當前我(wǒ)(wǒ)國的信息安全的防護工(gōng)作是比較傳統的,也就是說稱爲老三樣:防火(huǒ)牆、殺病毒、入侵監測,這樣是解決不了安全問題的。”那麽如何解決問題呢?引入可信計算,因爲“可信計算包括三方面:可信可用,方能安全交互;主動免疫方能有效保護;自主創新方能安全可控”。所以要利用可信計算技術實現主動免疫。

1.1、概 念

首先我(wǒ)(wǒ)們了解一(yī)下(xià)什麽是可信。

可信在不同的機構下(xià)的定義是不同的。可信計算工(gōng)作組TCG(Trusted Computing Group)對可信的定義可以描述爲:對于一(yī)個特定的目标,實體(tǐ)的行爲總是與預期的相符,則針對這個目标,該實體(tǐ)就是可信的。電(diàn)氣電(diàn)子工(gōng)程師學會IEEE(Institute of Electrical and Electronics Engineers)對可信的定義則是:一(yī)個計算機系統稱爲可信的是指其提供服務的可信賴性是能夠進行論證的。國際标準化組織ISO/國際電(diàn)工(gōng)委員(yuán)會IEC則如下(xià)定義可信:參與計算過程的各個部件、處理過程及操作都是可預測的,并可以阻止病毒和一(yī)定程度的物(wù)理影響。

雖然以上各個機構對可信的定義不同,但總結起來看,都強調了實體(tǐ)行爲、能力的可預測性和可驗證性,即一(yī)個實體(tǐ)可信就是指其行爲、能力需要符合預期并可驗證其符合預期。

1.2、起 源

可信計算最早起始于上世紀90年代中(zhōng)期,并于21世紀來到了中(zhōng)國。不過據中(zhōng)國工(gōng)程院院士沈昌祥所述,中(zhōng)國其實早在1992年就開(kāi)始了相關技術的研究,隻不過那個時候不叫可信計算,沈院士申請立項的題目是:主動免疫的綜合防護系統。到了2001年才真正的開(kāi)始消化吸收TCG的技術理念,當時參與的企業有聯想、兆日、瑞達等。從此可信計算在中(zhōng)國落了地,生(shēng)了根,并且結出了許多豐碩的果實。

1.3、發 展

随着可信計算的誕生(shēng)到初步得到廣泛認可,國際上成立了首個可信計算相關的聯盟:可信計算平台聯盟TCPA(Trusted Computing Platform Alliance),這個就是TCG的前身,該組織于2001年提出了可信平台模塊TPM1.1技術标準。

TPM1.1推出後,一(yī)些以IT技術爲主導的國際廠商(shāng)相繼推出了有關可信計算的産品,得到産品界及用戶的普通認可,而TCPA的成員(yuán)也迅速增加,到了2003年已經達到了200家之多,幾乎所有國際主流的IT廠商(shāng)都已加入該聯盟。随後TCPA更名爲TCG,并逐步完善了TPM1.2技術規範,把可信計算的觸角延伸到了所有IT相關領域。

随着ICT技術的快速發展,TCG于2008年在TCG TPM WG成功開(kāi)發TPM 2.0第一(yī)版标準庫,之後于2011年7月和2012年2月先後兩次提供草案和修訂後的新版本草案給SC27專家征求意見和建議,并于2012年10月公開(kāi)征求意見,2013年3月正式公開(kāi)發布TPM2.0标準庫,從此TPM進入2.0時代。

中(zhōng)國在可信計算方面的發展主要也經曆3個階段。

第一(yī)個階段是對TCG技術理念的消化吸收,時間大(dà)緻是從2001年起到2005年。這個階段中(zhōng)國的一(yī)些IT廠商(shāng)基于TCG技術開(kāi)發出了一(yī)些産品,中(zhōng)國也成立了可信計算标準工(gōng)作小(xiǎo)組,推進可信計算相關的标準研究。

第二個階段雖然時間短,但發展迅速。從2006年到2007年兩年間,建立了自主技術理論和标準體(tǐ)系,成立了中(zhōng)國自己的可信計算組織,即中(zhōng)國可信計算工(gōng)作組TCMU(China TCM Union),會員(yuán)單位達到了11家。中(zhōng)國的可信計算以TCM(Trusted Cryptography Module)爲基礎,制訂了《可信計算密碼支撐平台技術規範》系列标準,并于2007年12月發布《可信計算密碼支撐平台功能與接口技術規範》。在這個階段,國内企業也相繼推出了基于TCM技術規範的産品,有力支撐了相關标準。

第三個階段從2008年至今,發展到了我(wǒ)(wǒ)們的可信計算3.0時代。這個階段在TCMU成員(yuán)的共同努力下(xià),已經形成基本完整的産業體(tǐ)系,包括芯片、計算終端、可信網絡和應用、可信計算測評等。

關鍵技術

可信計算經過這麽多年的發展,對應的關鍵技術發展思路逐步清晰,但仍然有許多未解決的技術問題待進一(yī)步深入研究。目前可信計算主要的研究思路是:

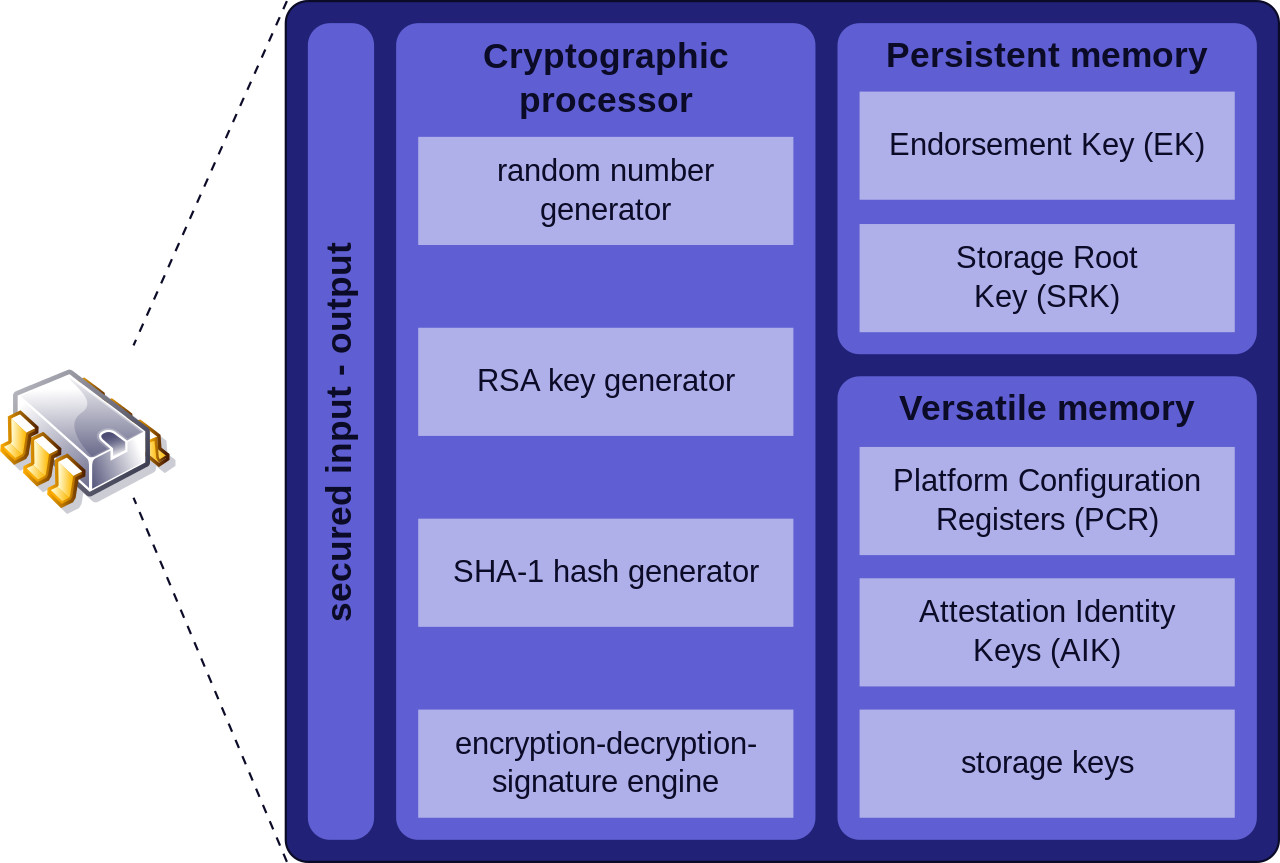

2.1 、安全芯片

國際上,TCG的解決方案是引入TPM硬件安全芯片,以此爲起點構建可信計算整個體(tǐ)系結構。美國微軟公司則利用其微内核機制建立可信的執行環境,爲其世界聞名的Windows系統提供平台安全和隐私保護的支持。這就是微軟的NGSCB可信計算研究計劃。

中(zhōng)國創新性的提出TCM技術方案,使用自主研發的安全芯片,構建可信計算密碼支撐平台,做到了自主密碼爲基礎,控制芯片爲支柱,雙融主闆爲平台,可信軟件爲核心,可信連接爲紐帶,策略管控成體(tǐ)系,安全可信保應用。

2.2 、終端平台可信技術

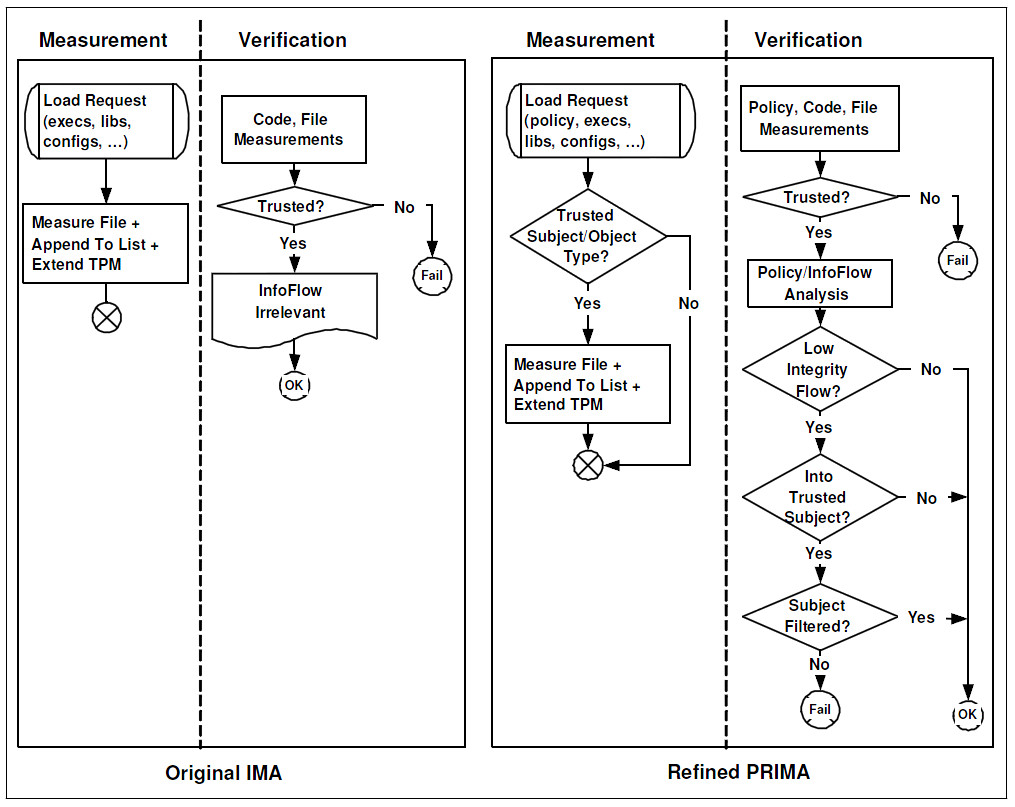

終端平台可信技術需要解決的核心問題是基于安全芯片的從系統引導、操作系統、應用程序到後續動态運行的整個鏈條的完整性度量。完整性度量主要分(fēn)爲靜态度量和動态度量兩個方面。在靜态度量方面,主要有IBM研究院提出的IMA、PRIMA架構,而動态度量最著名的是卡内基梅隆大(dà)學提出的BIND系統。

2.2.1. PRIMA架構

IBM最早根據TCG提出以TPM爲“根”,逐級度量啓動過程中(zhōng)硬件、引導、操作系統及應用的思想而實現的IMA架構可以對系統啓動的所有程序進行度量,但其最大(dà)的缺點是系統效率太低。爲解決效率問題,IBM又(yòu)提出了PRIMA架構,其特點是将度量與信息流訪問控制模型相結合,從而度量對象大(dà)幅度精簡,達到了效率提高的目的。二者的主要區别如下(xià)圖所示:

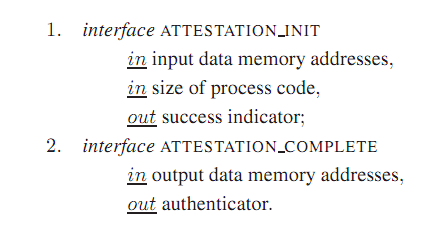

2.2.2. BIND系統

爲解決靜态度量無法保證程序在運行過程中(zhōng)的可信問題,BIND系統被卡内基梅隆大(dà)學研制出來。其主要工(gōng)作原理爲:

● 擴展編程語言的度量語義

● 編程時添加這些度量标記

● 啓動編譯好的程序

● BIND系統被激活

● 動态的執行對程序的完整性度量

● 根據度量結果決定程序的停止和運行

下(xià)圖爲BIND系統提供的編程接口:

從上圖可以看出,BING系統提供的編程接口并不複雜(zá)。BIND系統實現了一(yī)定程度的動态度量,但它需要編程人員(yuán)在編程時使用上述接口手動添加标記,這對編程人員(yuán)提出了“特殊”的要求,比較難以落地。

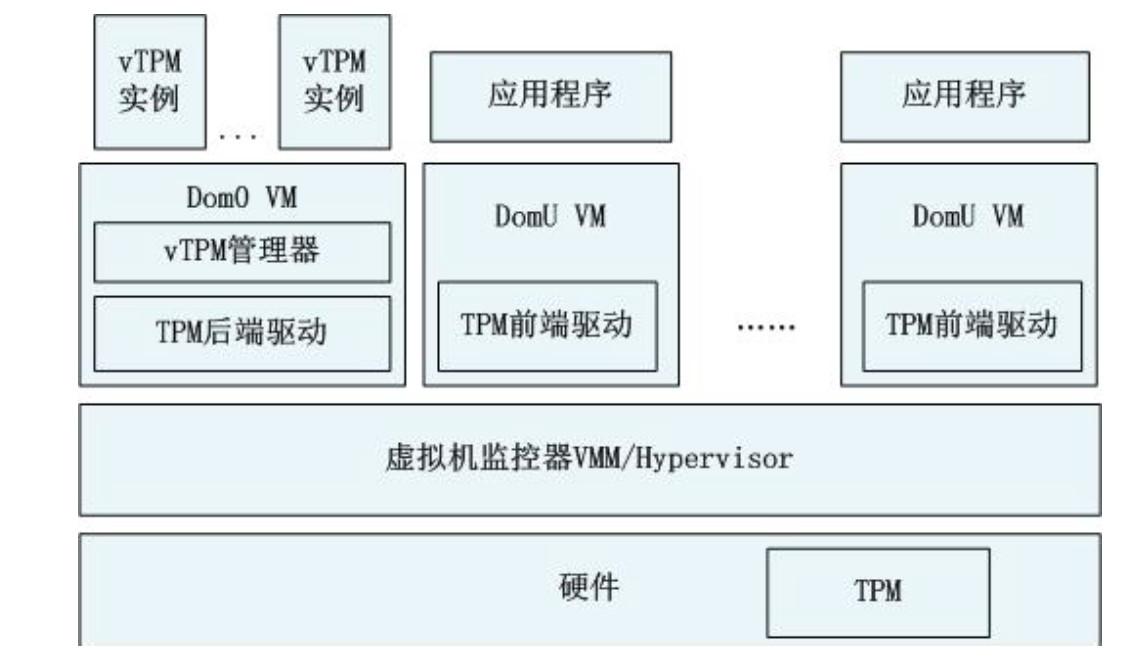

2.2.3. vTPM

近年來,随着虛拟技術的發展和終端平台上虛拟應用的越來越普及,虛拟平台度量技術也得到不斷的研究而逐漸成爲熱點。在虛拟度量技術方面有代表性的是LKIM系統、HIMA、HyperSentry和IBM提出的vTPM,後者應用相對比較廣泛。

vTPM即虛拟的TPM,在物(wù)理的TPM的基礎上,使用虛拟技術爲每個虛拟機提供一(yī)個獨立的TPM,從而解決了多個虛拟機共享TPM的資(zī)源沖突問題。其主要的架構如下(xià)圖所示:

從上圖可以看出,物(wù)理TPM的驅動存在于物(wù)理層中(zhōng),同時利用vTPM管理器創建多個虛拟的TPM實例,這些實例與域U進行交互,使得虛拟機的可信成爲可能。不過這種方案也有其缺點,最主要的問題就是vTPM和TPM之間缺乏有效的綁定。

2.3 、平台間信任擴展技術

構建了終端平台的可信之後,需要将終端平台的可信擴展到遠程平台,這裏主要使用的方法便是遠程證明。遠程證明主要由平台身份證明和平台狀态證明組成。

2.3.1. 平台身份證明技術

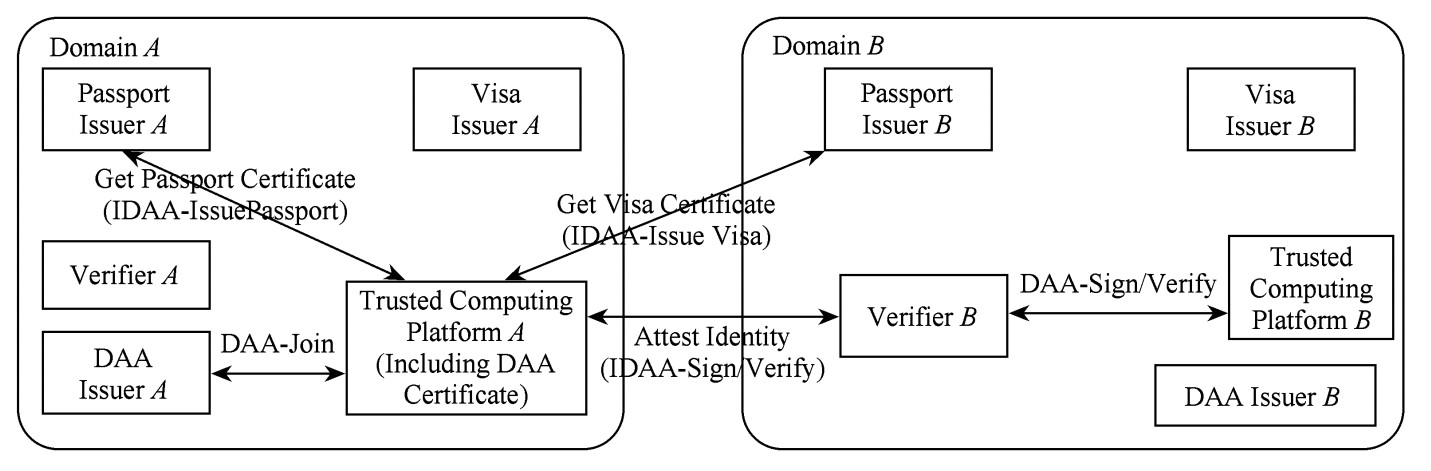

遠程平台身份證明技術主要有Privacy CA和DAA。Privacy CA是基于TPM1.1規範的,使用平台證書(shū)直接證明自己可信的身份。這個方案最大(dà)的問題是無法隐匿平台。基于CL簽名的直接匿名證明協議DAA(Direct Anonymous Attestation)解決了平台隐匿問題,但其解決方案中(zhōng)使用的簽名長度太長,導緻計算量大(dà),效率并不高。所以就有了各種改良的DAA。由Brickel提出的基于橢圓曲線及雙線性映射對的一(yī)種優化的DAA方案有效降低了原來DAA簽名中(zhōng)的長度過長和計算量大(dà)問題,提高和通信和計算性能。

我(wǒ)(wǒ)國在平台身份證明技術方面也取得了長足的進步,由馮登國等提出的我(wǒ)(wǒ)國首個基于q-SDH假設的雙線性對DAA方案,有效解決了遠程證明協議的安全性和效率問題。

除了基于q-SDH假設的DAA方案外(wài),馮登國等還提出了一(yī)種跨域的DAA方案,如上圖所示,解決了多個信任域TPM匿名認證問題。

2.3.2. 平台狀态證明技術

平台狀态證明技術的研究熱點主要是基于屬性的平台完整性狀态證明協議,即PBA(Property-based Attestation)。不過除此之外(wài)還有TCG提出的二進制直接遠程證明方法、基于Java語言的語義證明、針對嵌入式設備提出的基于軟件證明和我(wǒ)(wǒ)國研究人員(yuán)提出的基于系統行爲的證明協議。

TCG提出的二進制直接遠程證明方法是将系統配置散列值直接傳遞給驗證方驗證,其缺點是會暴露平台配置,并且不易擴展。爲此Liqun Chen等提出了一(yī)種具體(tǐ)的基于屬性的證明協議,其原理是将系統配置傳遞給可信第三方TTP(Trusted Third Party),由TTP得出其具有的屬性,并發放(fàng)相應的屬性證書(shū),從而在驗證方需要驗證平台可信性時,将屬性證書(shū)發送給驗證方以證明平台的可信性。

2.4、 可信網絡接入技術

随着人類進入21世紀,網絡已經無處不在,據不完全統計,目前世界上聯網的設備有數十億之多,而聯網設備的類型也由原來的PC機擴展到各種各樣的嵌入式設備、移動終端和智能終端等等。在可信計算領域,可信網絡的接入技術也有了很大(dà)的發展。

可信網絡接入技術在國際上,有TCG組織提出的TNC規範,而國内與之對應的則是TCA方案。

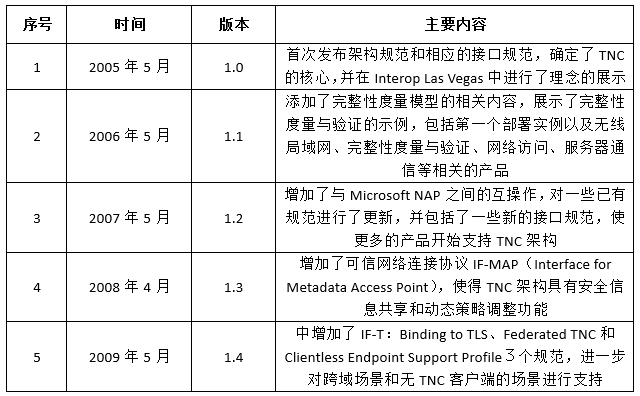

2.4.1. TNC

TNC是由TCG發布的可信網絡連接規範,由2004 年5 月成立的可信網絡連接分(fēn)組TNC-SG(TNC Sub Group)提出,目的就是将終端平台的可信狀态延續到網絡中(zhōng),使信任鏈從終端平台擴展到網絡。下(xià)表爲TNC各個版本的發布時間及主要内容彙總:

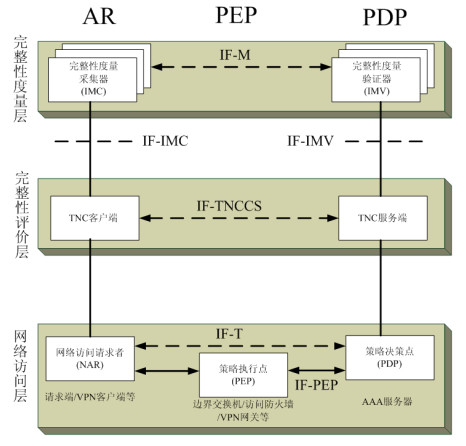

TNC規範架構中(zhōng)主要包括3個邏輯實體(tǐ)、3層劃分(fēn)和相關接口組件組成.該架構的主要思路是将完整性評估層與完整性度量層添加到傳統的網絡接入層次之上,從而實現對接入的終端平台的身份和完整性驗證。TNC基礎架構圖如下(xià):

其中(zhōng),訪問請求者AR(Access Requestor),策略執行點PEP(Policy Enforcement Point)和策略決策點PDP(Policy Decision Point)組成了3個邏輯實現。訪問請求者是請求訪問受保護網絡的邏輯實體(tǐ)。策略執行點是執行PDP的訪問授權決策的網絡實體(tǐ)。策略決策點是根據特定的網絡訪問策略檢查訪問請求者的訪問認證,決定是否授權訪問的網絡實體(tǐ)。

整個網絡接入過程是:

■ AR發出訪問請求,收集平台完整性可信信息,發送給PDP,申請建立網絡連接;

■ PDP根據本地安全策略對AR的訪問請求進行決策判定,判定依據包括AR的身份與AR的平台完整性狀态,判定結果爲允許或禁止或隔離(lí);

■ PEP控制對被保護網絡的訪問,執行PDP的訪問控制決策。

2.4.2. TCA

TNC方法首先進行的過程是用戶認證,該過程除了對用戶身份進行驗證,還要爲後續終端平台的憑證認證過程及終端平台完整性驗證過程提供安全的通信通道。VPN和IEEE 802.1x是TNC采用來進行認證和建立通道,進而傳輸終端平台認證消息。AR并不直接驗證訪問控制器的身份和終端平台的完整性,這降低了TNC的安全性。

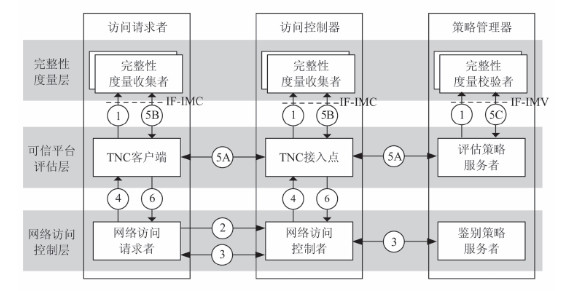

爲了實現可信計算網絡平台安全、可信賴的運行,針對TNC的不足,建立自主的可信網絡連接體(tǐ)系,2007年4月,我(wǒ)(wǒ)國啓動了自主可信網絡連接标準的制定工(gōng)作,由此誕生(shēng)了TCA。TCA是我(wǒ)(wǒ)國以自主密碼爲基礎、控制芯片爲支柱、雙融主闆爲平台、可信軟件爲核心、可信連接爲紐帶建立的可信計算體(tǐ)系不可或缺的一(yī)部分(fēn)。對應的國家标準GB/T 29828―2013《信息安全技術 可信計算規範 可信連接架構》也于2013年11月12日正式發布。

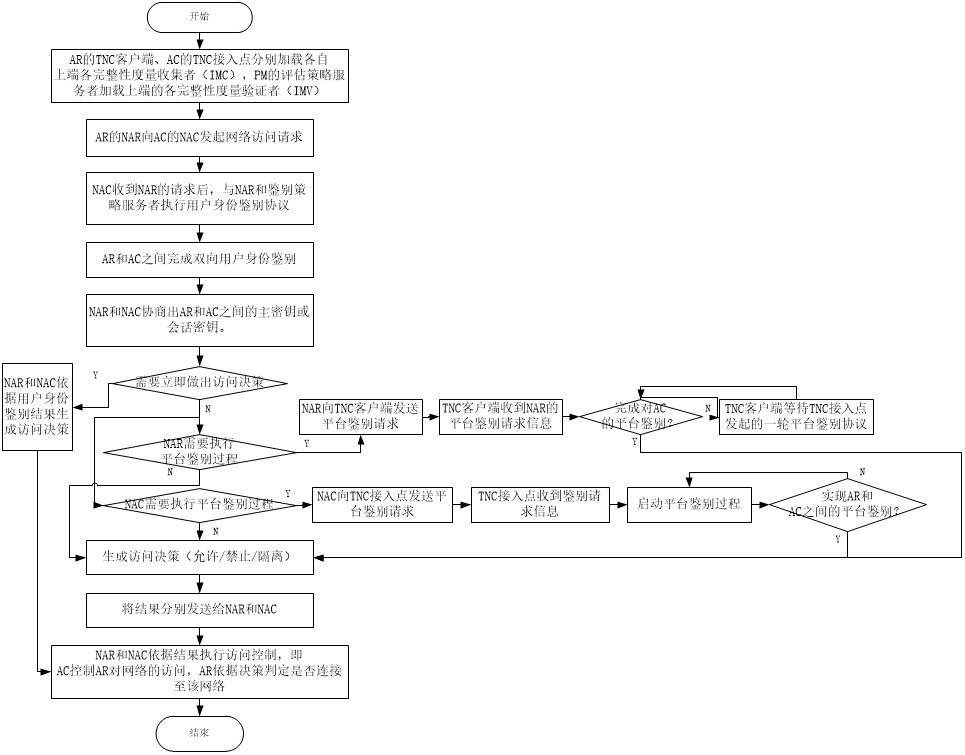

如上圖所示,TCA的工(gōng)作步驟簡述如下(xià):

應用及前景

目前,國際上主流的台式機、筆記本已經标配上了TPM安全芯片,國内支持TCM安全芯片的安全主機已經全面量産,多數的國内外(wài)移動終端也都有了安全芯片的支持。與可信計算相關的應用不斷的被挖掘出來,前景一(yī)片大(dà)好。

3.1、 信息安全

可信計算與信息安全密不可分(fēn)。其中(zhōng),TPM模塊産生(shēng)的密鑰難于攻擊,在用戶身份驗證方面起着至關重要的作用。可信計算的可信鏈條機制,從信任根開(kāi)始,直到應用程序啓動運行,可以防止病毒運行和惡意代碼執行。可信計算運算和防禦并行的雙體(tǐ)系架構,在計算的同時進行安全防護,使計算結果總是與預期一(yī)緻,整個過程可測可控,不被幹擾,實現了主動免疫。網絡接入方面,TCG提出的TNC架構及我(wǒ)(wǒ)國提出的TCA架構都保證了接入的安全性。這樣從單個終端平台的可信、到遠程平台協同的可信、再到整網可信,完成了整個系統的閉環。

3.2 、雲計算

可信計算技術能夠用來支持分(fēn)布式環境下(xià)的雲計算,解決雲計算的安全問題。

在需要多種身份實體(tǐ)認證機制的需求下(xià),可信計算平台可以起到非常好的輔助作用,可信計算能夠提供比用戶名+口令更強的認證,可信計算包含的專用主密鑰,對存儲在雲計算系統中(zhōng)的其他信息提供保護。TPM存儲硬件證書(shū)使得基于可信計算技術進行客戶設備以及其他設備的認證成爲可能,這對确保雲計算的安全非常關鍵。

雲計算的特點之一(yī)就是會有大(dà)量有自己目标和行爲的用戶訪問雲服務,用戶需要注冊進入一(yī)個或幾個角色,隻所以使用角色是爲了降低訪問控制模型的複雜(zá)性。這些不同角色的用戶應該來自可信計算平台,因爲可信計算平台上的安全機制保證了用戶自身的隐私和安全。用戶從基于 TPM或TCM 的可信計算平台來登錄雲計算系統,從而獲取權威證書(shū),當希望同遠程其它實體(tǐ)進行通信時,其信息傳送通過可信機制得到保護。

雲計算系統中(zhōng)的數據是其核心價值提供的基礎,這些重要數據可以使用TPM模塊的密鑰進行加密存儲,這樣針對這些數據的攻擊就變得異常困難。除此之外(wài),對外(wài)傳輸中(zhōng)的數據同樣使用加密技術來确保傳輸過程的數據安全。可信計算提供的認證和完整性檢驗确保了數據不被修改。

3.3 、數字版權管理

随着信息社會的發展及數字化程度的不斷提高,數字版權保護問題越來越突出,爲解決相關問題,數字版權管理(Digital Right Management, DRM)技術成爲該産業鏈的關鍵。DRM已經成爲數字内容行業的基礎設施,是實施數字版權保護的技術解決方案。DRM的主要作用是保證數字内容隻能由購買者在指定的授權生(shēng)命周期内合法使用,未購買或超出周期使用的行爲都會被禁止。現在的DRM客戶端基本上都是在開(kāi)放(fàng)計算平台上部署,如:通用電(diàn)腦和手機等移動終端,數字内容的使用過程需要由客戶端的DRM應用程序參與,負責解密使用和相關權利包的解析驗證。由于 DRM客戶端安裝在通用電(diàn)腦和個人手機上,所以其運行環境是無法保證安全的,所以需使用額外(wài)的技術手段來确保DRM的可信。

可信計算技術的發展爲上述問題的解決提供了很好的技術支撐。在授權許可證分(fēn)發和數字内容的使用這兩個重點環節中(zhōng)已有學者使用了可信計算技術來進行保護,同時可信計算參與到DRM的用戶身份認證及密鑰協商(shāng)協議,完成DRM客戶端的身份認證及完整性驗證,有效保護了數字版權内容的分(fēn)發。

3.4、 區塊鏈

可信計算保護數據隐私性的屬性,使其變爲區塊鏈技術生(shēng)态中(zhōng)的重要一(yī)環。可信計算相關技術目前多與分(fēn)布式計算類項目、數據類項目以及 layer2 鏈下(xià)解決方案相結合。目前,此類項目的關注重點多在于 PC 端 CPU,應用廣泛。

綜上所述,可信計算已滲透到IT領域的各個方面,發展前景廣闊。但我(wǒ)(wǒ)們不得不認識到,可信計算至今還有許多未解決的問題,如技術本身方面,安全芯片功能過于複雜(zá),兼容性及标準符合性難于解決;理論模型等研究發展緩慢(màn),突破不大(dà)。應用方面,在DRM中(zhōng)仍然存在着無法自由使用不經授權的軟件、損害了開(kāi)源軟件的作用;在用戶身份驗證方面,因爲被信任的應用者可以知(zhī)道每個用戶的真實信息,如果其濫用這些用戶信息,就存在着用戶隐私洩漏的問題。